O phishingu pewnie każdy z nas słyszał - nawet jeśli sama nazwa nic nie mówi. W folderze Spam w naszym ulubionym kliencie pocztowym z pewnością zalega wiele wiadomości o czekającym spadku po dalekim krewnym z Afryki, czy kuszące obniżki na nasz ulubiony produkt. Banki starają się propagować dobre praktyki, poprzez powiadomienia w aplikacjach mobilnych i na stronach: Nie klikaj w linki, Pracownik nie poprosi cię o hasło, Nie podawaj danych osobowych nieznajomym. Robią to nie bez powodu.

Disclaimer

Celem tego artykułu jest tylko i wyłącznie ostrzeganie użytkowników przed zagrożeniami oraz informowanie ich o najpopularniejszych metodach manipulacji wykorzystywanych przez cyberprzestępców. SKN White-Hats nie odpowiada za straty poniesione w wyniku phishingu.

Czym jest phishing?

Każdy z nas ma jakiś słaby punkt. Taką słabość można wykorzystać, aby wykraść nasze dane. Granie na ludzkich emocjach od zawsze było czymś, na czym bazowali politycy, mówcy, a teraz także hakerzy. Wystarczy chwila nieuwagi i wszystko, co mieliśmy może zniknąć. Aby tego dokonać, przestępcy mogą wykorzystać właśnie phishing. Polega on na podszyciu się przez przestępcę pod inną instytucję/osobę, do której odbiorca może mieć zaufanie i jego czujność jest zmniejszona. Zgodnie z raportem firmy Webroot na rok 2017, co miesiąc powstawało około 1.3 miliona unikalnych stron phishingowych. Według informacji dostarczonych przez FBI (2017), straty finansowe na całym świecie szacuje się w miliardach dolarów (i kwota ta stale rośnie).

Trochę liczb

- 45% wszystkich wysłanych maili to spam

- według statystyk na 2019 rok, Amerykanie stracili co najmniej 703 tysiące dolarów w ramach scamów na “Nigeryjskiego Księcia”

- skutki ataków phishingowych opiewają na 20 miliardów dolarów rocznie

- na każde 12.5 miliona wysłanych maili spamerskich, odpowiedź przychodzi na jednego

Jak dostarczyć phishing?

Istnieje wiele wektorów ataku, jakie mogą zostać przeciwko nam wykorzystane. Przestępcy będą starali się wykorzystać każdy z nich, byle tylko dostać to co chcą.

Wektor ataku – czynnik, który pozwala na zaatakowanie aplikacji bądź osoby – np. jeżeli atakujemy stronę internetową, to wektorem ataku może być źle skonfigurowany panel logowania (SQLi)

Wśród tych najpopularniejszych wymienić można:

- homoglify

- typosquatting

- open redirect

- data URI

- clickjacking

- RTLO

Czasem jednak wystarczy stara dobra socjotechnika.

Socjotechnika

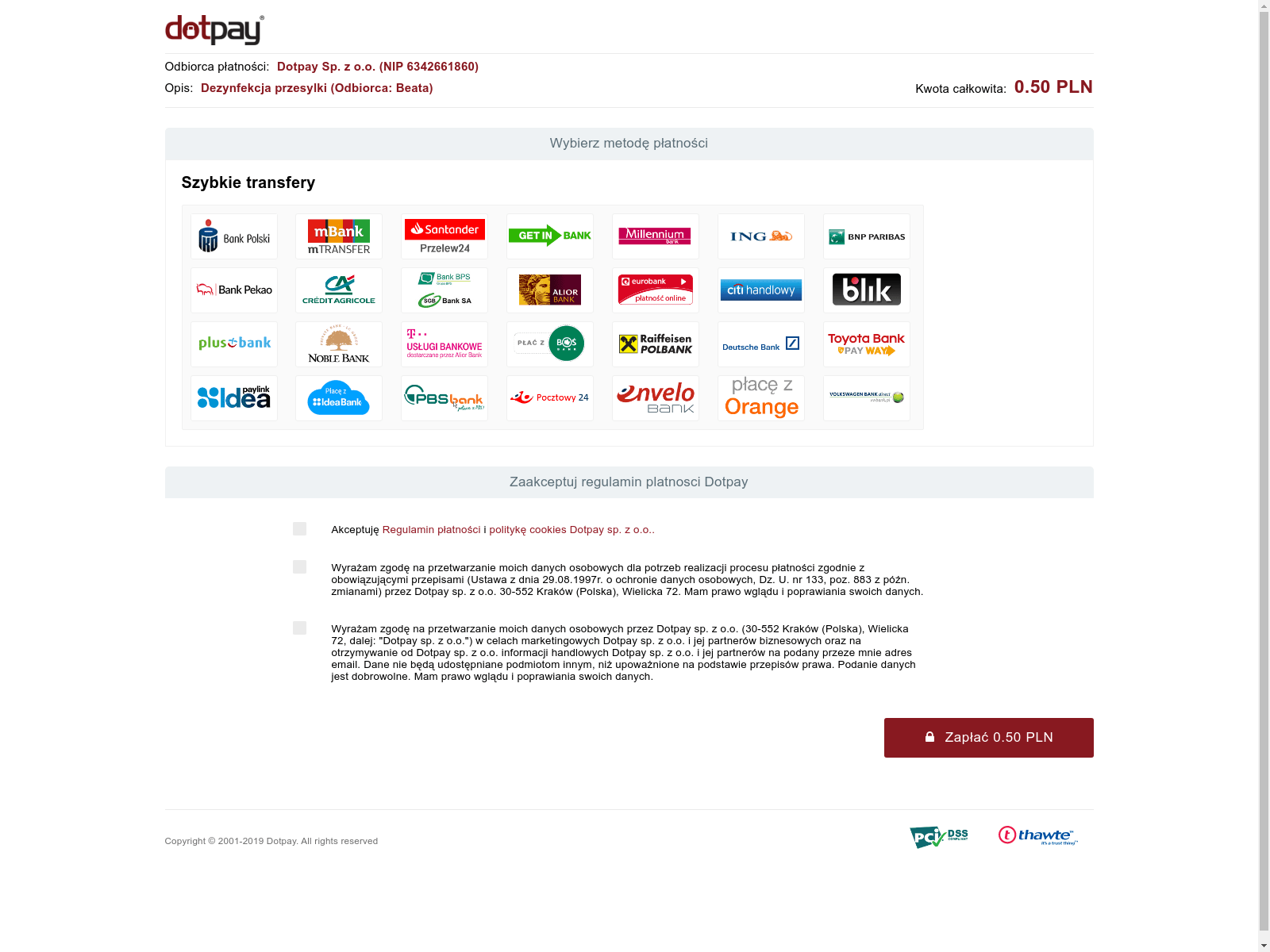

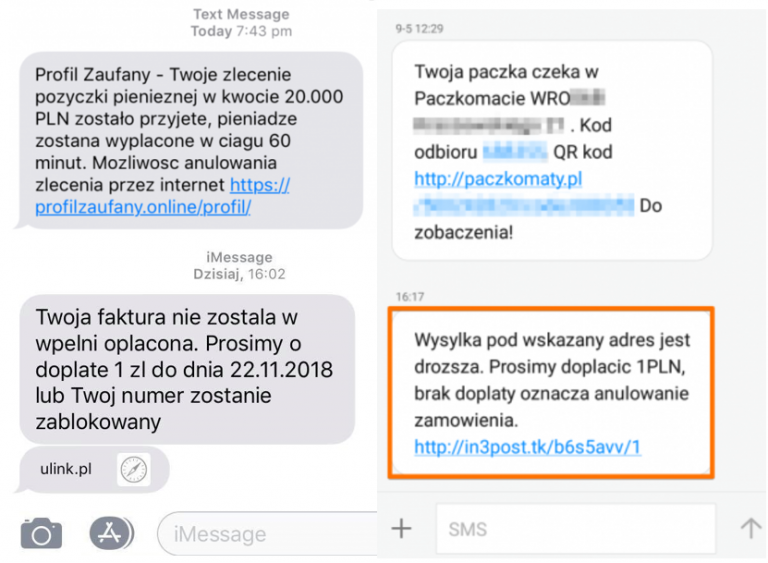

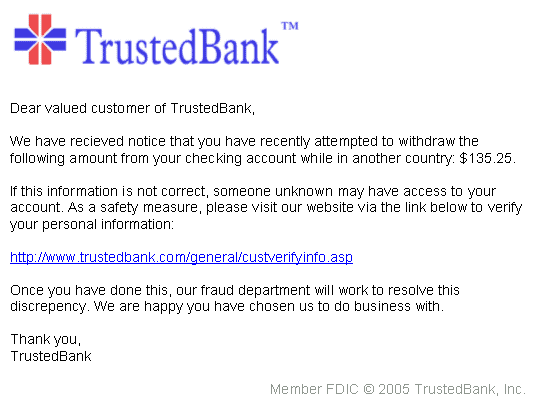

Phishing bardzo często wykorzystuje tą technikę, aby wywrzeć wpływ na odbiorcę. Korzysta z naturalnych odruchów oraz psychiki człowieka, formułując tak komunikat, aby wzbudzić skrajne emocje w grupie docelowej wiadomości. Dodatkowo nie pomagają idealnie sklonowane strony sklepów czy instytucji finansowych.

Jakie motywy najczęściej wykorzystuje się w treści wiadomości phishingowych? Poniżej kilka przykładów – zastanów się jakie emocje mogą wywołać u odbiorcy:

- nastąpiło wiele prób nieudanego logowania się na twoje konto.

- twój bank zmienił zabezpieczenia online – ustaw je teraz!

- zalegasz z płatnością za kredyt, za podatki – opłać je jak najszybciej!

- dopłać do paczki, aby dotarła na czas.

- twoje konto jest zawieszone – kliknij, aby potwierdzić swoje konto.

- dostałeś zaproszenie do znajomych w mediach społecznościowych – kliknij aby je przyjąć.

- źródło newsów podsyła ci link do super sensacyjnego artykułu – pod linkiem zobacz dramaty polskiej wsi!

- Polski Czerwony Krzyż prosi o pomoc w walce z głodem na świecie – przekaż środki, aby wspomóc fundacje.

Każdy z tych powyższych podpunktów odwołuje się do różnych emocji. Dobrze skonstruowana socjotechnika najczęściej wzbudza w nas:

- chciwość – widzimy, że wygraliśmy telefon – chcemy go otrzymać.

- strach – wskazywanie na złamanie zabezpieczeń na naszym koncie – zrób coś z tym, bo inaczej pieniądze przepadną!

- szacunek do władzy – musimy przecież opłacić podatek, w końcu jesteśmy wzorowymi obywatelami.

- chęć poznawania nowych ludzi i nawiązywania kontaktu – nasze zainteresowanie na temat tego kto nas zaprasza, może być zgubne.

- ciekawość – o takim czymś nie słyszałem, warto to sprawdzić.

- współczucie – biedni ludzie, którzy głodują – trzeba im pomóc!

- niepewność – a co jeśli nie zweryfikuje tych nieudanych połączeń – konto mi przepadnie?

- naiwność – są osoby, które mogą na ślepo wierzyć, że ktoś nieznajomy potrzebuje pomocy.

- wyjątkowość – tylko ty jesteś w stanie wspomóc moje dziecko w walce z chorobą!

- presja czasu - kliknięcie tu jest wymagane, w przeciwnym wypadku Twoje konto zostanie zablokowane w ciągu 2 dni!

- brak wiedzy – są na świecie ludzi mniej technicznych, którzy nie są świadomi zagrożenia – nie wiedzą, że źli ludzie są w stanie ich okraść przez maila/internet.

Niemniej jednak można w dość prosty sposób rozpoznać próbę manipulacji w treści wiadomości, weryfikując czy zawiera:

- niekonkretne powitanie/pożegnanie – np. Witaj!, zamiast np. Droga Ewelino Ptak

- błędy gramatyczne, ortograficzne, interpunkcyjne.

- ponaglające zwroty – zrób coś szybko, zalecamy bez zwłoki…

- nieskładne zdania

- brak wskazania nadawcy

- błędy merytoryczne – np. numer zamówienia z tematu wiadomości nie zgadza się z treścią.

- podkreślanie wyjątkowości odbiorcy

Więcej informacji o samej socjotechnice oraz metodach wykrywania phishingu można odnaleźć w książce „Mroczne Odmęty Phishingu” (Ch.Hadnagy and M.Fincher)

Homoglify

Homoglif – znak alfanumeryczny (litera lub cyfra; glif), którego kształt interpretowany może być na więcej niż jeden sposób, na przykład cyfra zero i wielka litera O.

Jest to często spotykany sposób, w jaki przestępcy chcą podejść naszą czujność. Weźmy na przykład domenę facebook.com. Każda z osób, która posiada profil w tym serwisie dostała conajmniej jednego maila z dowolną informacją - czy to potwierdzenie hasła, czy niewyłączone powiadomienie o osobach, które można poznać. Wykorzystując opisywaną tu metodę, można wytworzyć wiele adresów, które wyglądem będą do złudzenia przypominać oryginał:

fаcebооk.comfаcebооk.comfаcebооk.comfacebооk.com

Na podanych przykładach być może widać drobne różnice w odległościach między literami, ale gdy taki adres podany będzie drobną czcionką w mailu, to prawdopodobieństwo niezauważenia różnic drastycznie rośnie. I nie oszukujmy się - kto z nas regularnie bada odległości między znakami w adresach URL bądź sprawdza kod każdej litery. Tak właśnie działa ta metoda - litery alfabetu łacińskiego (najczęściej wykorzystywanego w domenach) podmieniane są na bardzo podobne znaki o innej wartości Unicode.

Biorąc pod uwagę, iż na świecie jest obecnie 2.6 miliarda (stan na 1. kwartał 2020) aktywnych kont, to jest duża szansa na to, że atakujący trafi w kampanii mailingowej na kogoś, kto nie zauważy różnicy i kliknie w podanego linka.

Innym dobrym przykładem jest akcja rosyjskiej grupy hakerów opisana na portalu sekurak.pl

Jak znaleźć odpowiednie litery, żeby stworzyć coś takiego? Jest to dziecinnie proste - cały proces opisany został tutaj

Typosquatting

Technika ta, polega na wykorzystywaniu typowych błędów popełnianych przez użytkowników Internetu podczas wpisywania adresu w przeglądarce lub, jak to zwykle bywa w przypadku phishingu, nieuwagi.

Przykładowe domeny podrabiające adres example.com:

examlpe.comexamplec.omexample.com.<ciąg znaków/domena atakującego>

Idealnym przykładem z życia codziennego będzie tu strona polskiego portalu zajmującego się bezpieczeństwem komputerowym niebezpiecznik.pl. Każdemu z nas zdarzają się pomyłki i to też wykorzystali twórcy wspomnianego serwisu, wykupując domenę niebespiecznik.pl. Odległość litery z od s na klawiaturze QWERTY i jednocześnie ludzka nieuwaga sprawiają, że jest to świetny materiał na stronę phishingową (którą nie jest, polecamy materiały Niebezpiecznika).

Nie wszystkie tak stworzone strony będą jednak służyć do edukacji. Zgodnie z informacją z portalu domainnamewire.com, od 2006 roku istniały domeny goggle.com, goggle.net oraz goggle.org, na których przestępcy umieszczali swój złośliwy kod. Do dzisiaj (z przerwami) strona pojawia się jako rozpowszechniająca szkodliwe oprogramowanie.

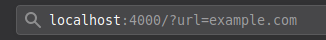

Open redirect

Podatność open redirect polega na tym, że oprogramowanie stojące za stroną internetową nie weryfikuje adresów, na które dana strona przekierowuje. Objawia się to możliwością ‘podpięcia’ swojej złośliwej domeny poprzez dowolny, podatny portal.

Przykładowy kod w języku Java, umożliwiający zastosowanie open redirect:

response.sendRedirect(request.getParameter("url"));

I jego wykorzystanie przekierowujące na example.com:

W razie gdy otrzymamy na maila link do strony, na której istnieje taka podatność, a klient pocztowy nie wyświetli całości URL’a to możemy w niezauważony sposób zostać przekierowani na adres przestępcy. Często link docelowy będzie zobfuskowany, tak, aby użytkownik nie zauważył nic groźnego.

Obfuskacja - zaciemnianie kodu, często stosowane, aby zamaskować działanie programu i uczynić go trudniejszym do analizy.

Świetne wykorzystanie takiej podatności opisane zostało w jednym z wpisów na portalu sekurak.pl.

Do poczytania: ściąga od OWASPu na temat braku walidacji przekierowań

Clickjacking

Każdemu się pewnie zdarzyło choć raz w życiu wejść na stronę o treści np. “Wygraj iPhone X”. Niewprawiony w świat internetu użytkownik klika przycisk “Wygraj” i…właśnie wysłaliście wszystkim znajomym z Twittera’a złośliwy link. Jak to się dzieje?

Nad przyciskiem Wygraj stworzony został niewidoczny obiekt iframe, a w nim inny przycisk, na przykład powodujący wrzucenie Tweet’a przy pomocy konta użytkownika zalogowanego w tej samej przeglądarce. Jest to prawdziwa sytuacja i została opisana tutaj.

iframe - element języka HTML, umożliwiający zawieranie dokumentu HTML wewnątrz innego dokumentu HTML.

Clickjacking przetestować można na własnej skórze tutaj. Oczywiście jest to duże uproszczenie, ale pokazuje, że dzięki tej metodzie można zrobić praktycznie wszystko.

Data URI

URI - standard internetowy umożliwiającym łatwą identyfikację zasobów w sieci. Podzbiorem URI jest URL, czyli np. http://example.com.

Interesującą nas w tym przypadku formę zapisać można w następujący sposób:

data:[<mime type>][;charset],<data>

MIME typeto dowolny typ zawartości np.text/htmllubimage/jpegcharsetto sposób, w jaki kodowana jest informacja np.base64lubutf-8.datato dane zakodowane w sposób podany w polucharset.

W taki sposób wygenerowany został na tej stronie poniższy obrazek:

I w identyczny sposób możesz sprawić, że zawartość tej strony zniknie:

Tak oto możemy dostarczyć ofierze dowolną stronę internetową bądź skrypt (w postaci typu text/html) i zaatakować.

RTLO

W tej technice wykorzystywany jest znak unicode U+202E (RIGHT-TO-LEFT OVERRIDE). Został on dodany do unicode w 1993 roku i wykorzystywany jest np. przy językach czytanych od lewej do prawej (hebrew, arabski).

W ramach Kursu Pentestera opowiadamy, jak można wykorzystać to do tworzenia plików wykonywalnych. W skrócie: plik o nazwie verygoodfil\u202Efdp.exe wyświetlany będzie jako verygoodfilexe.pdf. Tą technikę wykorzystać można do przesłania ofierze spreparowanego skryptu, który po “otwarciu” wykona określone czynności na maszynie docelowej.

Jak się przed tym wszystkim bronić?

Przedstawione przez nas metody to nie jest cały arsenał cyberprzestępców. Skutkom phishingu można jednak zapobiec stosując parę uniwersalnych zasad.

- Nie klikaj w linki znajdujące się w wiadomościach (email, SMS).

Przed udaniem się pod otrzymany adres, najedź na niego myszką i zobacz na co zostaniesz przekierowany. W przypadku gdy jesteś na telefonie, możesz go skopiować, wkleić do notatnika (np. Google Keep) i zobaczyć jak naprawdę wygląda.

- Nie uruchamiaj programów otrzymanych z nieznanych adresów.

Działając na Windowsie, lampka powinna się zaświecić np. przy plikach które w nazwie mają exe lub tab (patrz: RTLO). Świetny przykład analizy pliku otrzymanego w mailu phishingowym można znaleźć we wpisie od Zaufanej Trzeciej Strony

- Aktualizuj przeglądarkę, z której korzystasz.

Najnowsze przeglądarki bardzo skutecznie radzą sobie z popularnymi phishingami

- Nigdy nie wysyłaj poufnych informacji mailem.

Jeśli już musisz, to koniecznie zastosuj szyfrowanie. Poczytać o tym można tutaj i tutaj

- Uważaj na pop-upy.

Bardzo często atakujący będzie chciał zwrócić uwagę ofiary wykorzystując wyskakujące okienka. Zablokować je można np. bezpośrednio w ustawieniach przeglądarki Firefox i Chrome

- Nie jesteś pewien? Przeskanuj!

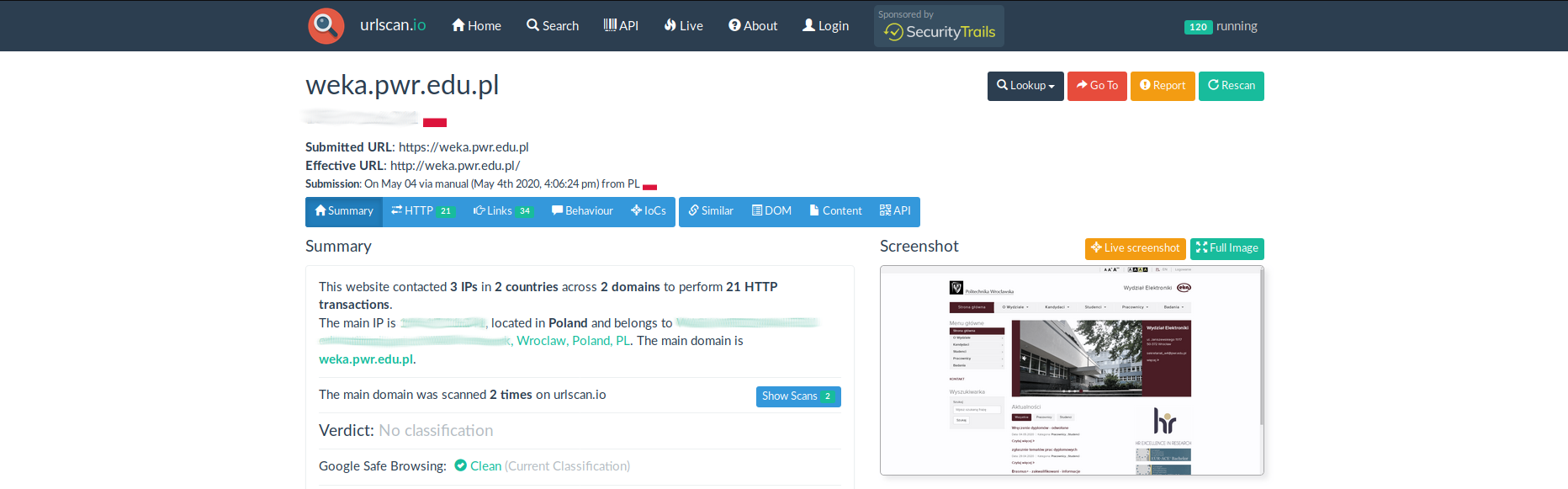

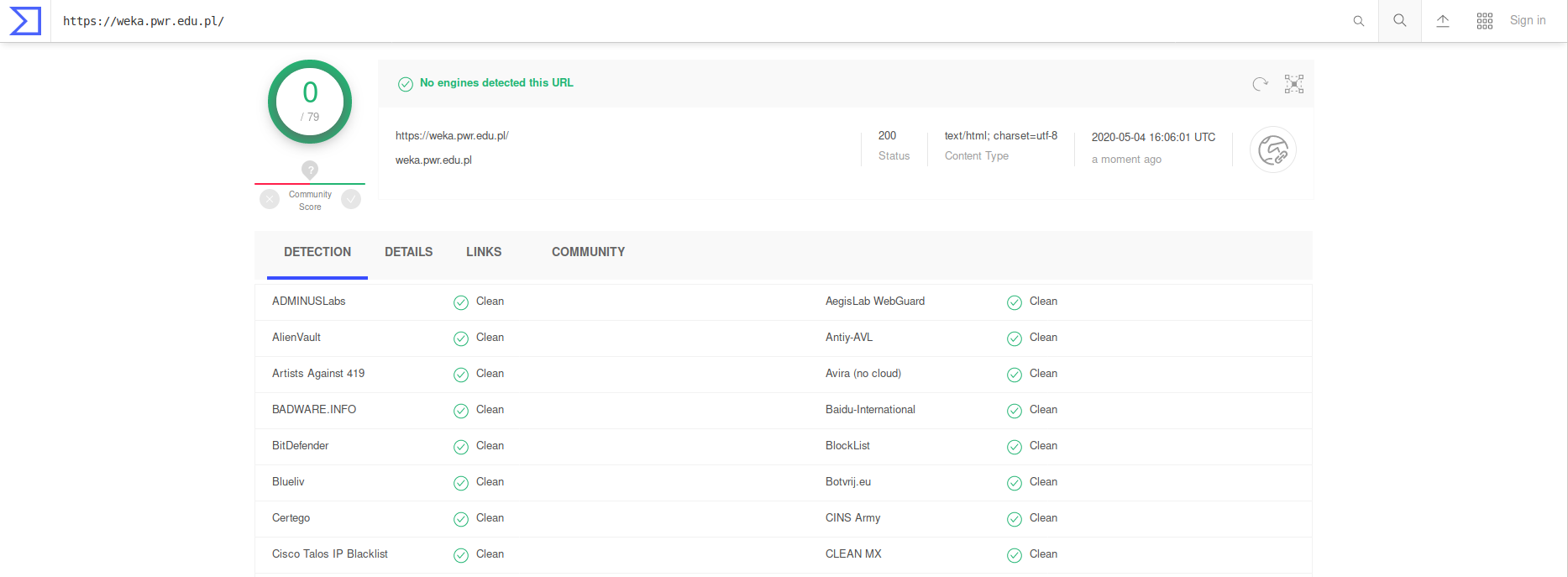

W internecie znaleźć można wiele serwisów oferujących darmowe usługi skanowania stron internetowych np.: Virustotal czy urlscan.io.

- Sprawdź poprawność domeny.

Przyszedł mail i pojawiły się wątpliwości co do jego pochodzenia? Sprawdź, czy domena (wszystko po znaku @) naprawdę należy do tego, za kogo się podaje. Możesz to zrobić wykorzystując portal whois.net lub jego polski odpowiednik. To samo możesz zrobić z domenami, na które jesteś przekierowywany z linków - młode strony powinny wzbudzić podejrzenia.

- Sprawdź do kogo wraca mail w odpowiedzi.

Czasem warto po prostu kliknąć Odpowiedz i zobaczyć do kogo wraca dany mail. Przestępcy mogą podmienić nagłówki w mailu i dzięki temu zabiegowi co innego wyświetla się jako nadawca, a co innego tak naprawdę znajduje się w tym polu.

- Nie wierz w zieloną kłódkę.

Obecnie utworzenie strony internetowej z poprawnym szyfrowaniem (zielona kłódka lub https przed adresem) nie jest trudne. Jest to ważny czynnik weryfikujący strony, ale nie powinien być tym głównym, na którym opieramy swój werdykt.

- Zweryfikuj czy adres nadawcy pasuje do tego za kogo się podaje.

Czasem, aby nabrać podejrzeń wystarczy spojrzeć na to, kto się podpisał w mailu i jak wygląda adres, z którego przyszła wiadomość. Banki nigdy nie poproszą o dane i nie będą kazały klikać w linki - zazwyczaj będzie to instrukcja jak coś zrobić.

- Dla bardziej zaawansowanych - sprawdź nagłówki maila.

Niektóre programy pocztowe umożliwiają podgląd nagłówków wiadomości - dzięki temu można zweryfikować, skąd dany mail przyszedł, dokąd wraca i co tak naprawdę się w nim znajduje.

- Dla bardziej zaawansowanych - sprawdź certyfikaty.

Może i strona ma zieloną kłódkę, ale co kryje się pod nią? Sprawdź ścieżkę certyfikacji. Zazwyczaj strony phishingowe zawierają certyfikaty self-signed (ale nie zawsze!) np. Let’s Encrypt. Przeskanuj domenę na portalu crt.sh. Zweryfikuj od kiedy certyfikat jest ważny - te, które istnieją od niedawna, powinny wzbudzić podejrzenia.

- Dla bardziej zaawansowanych - wykorzystaj znajomość popularnych metod phishingowych.

W tym artykule opisaliśmy kilka najpopularniejszych metod jakimi posługują się cyberprzestępcy - wykorzystaj to! W cyberświecie trzeba znać swojego wroga. Wiedza na temat tego jak może działać atakujący, pomaga w przeciwdziałaniu jego czynom.

Podsumowanie

Phishing jest to coś, z czym na pewno się w życiu spotkaliśmy (nawet nieświadomie) i aby uniknąć przykrych konsekwencji, trzeba wiedzieć jak się z nim obchodzić.

Nie jesteś pewny swoich umiejętności rozpoznawania phishingu? Sprawdź się w naszym teście - nic to nie kosztuje!

Jeśli uważasz jednak, że wolisz żeby ktoś inny zweryfikował dodatkowo maila/smsa, którego otrzymałeś, to napisz do nas. Prześlij nam wiadomość do sprawdzenia na adres kn.whitehats@pwr.edu.pl, dopisując [PHISHING TEST] w temacie, a my odezwiemy się jak najszybciej.