Wstęp

Wpis ten powstał przy okazji niedawnej kampanii phishingowej na użytkowników poczty w portalu Wirtualna Polska. Otrzymaliśmy informację o podejrzanym mailu od jednego z naszych czytelników, więc postanowiliśmy się temu przyjrzeć z bliska i przedstawić naszą analizę.

Rozpoznanie

Na początku postanowiliśmy się ogólnie przyjrzeć otrzymanej wiadomości - sprawdzić jej treść i stylistykę. Sama zawartość przypomina typowy zabieg socjotechniczny, w którym atakujący próbują przestraszyć ofiarę, że ktoś uzyskał nieautoryzowany dostęp do ich danych i mógł zrobić coś złego. Przestępcy liczą na fakt, że chęć poznania tego, co zostało zrobione w ich imieniu, będzie silniejsza niż spokojna analiza.

Drugą rzeczą na którą zwróciliśmy uwagę, był adres nadawcy. Chcieliśmy dowiedzieć się kto go wysłał, czy jest to prawdziwy mail od Wirtualnej Polski, czy adres mailowy został przechwycony przez przestępców, czy może jednak został on podmieniony.

Poszukiwania

Swoje poszukiwania zaczęliśmy od sprawdzenia całej surowej zawartości maila (łącznie z nagłówkami).

MIME-Version: 1.0

Date: Thu, 6 May 2021 21:09:04 +0200

From: WP - Alert <info@mail.email-myst.warszawa.pl>

Subject: =?utf-8?Q?Kto=C5=9B_w=C5=82ama=C5=82_si=C4=99_na_Twoje_konto!?=

Thread-Topic:

=?utf-8?Q?Kto=C5=9B_w=C5=82ama=C5=82_si=C4=99_na_Twoje_konto!?=

To: "email@email.com" <email@email.com>

Content-Transfer-Encoding: quoted-printable

Content-Type: text/html; charset="utf-8"

<HTML><HEAD>

<META http-equiv=3D"Content-Type" content=3D"text/html; charset=3Dutf-8">

</HEAD>

<BODY bgColor=3D#ffffff>

<DIV><FONT face=3DArial><IMG border=3D0 hspace=3D0 alt=3D""=20

src=3D"https://imgpile.com/images/7ZYVmi.png"></FONT></DIV>

<DIV> </DIV>

<DIV><FONT face=3DArial>Osoby niepowo=C5=82ane mog=C5=82y pozna=C4=87 has=

=C5=82o do Twojej poczty,=20

poniewa=C5=BC z Twojego adresu wysy=C5=82ane s=C4=85 niechciane wiadomo=C5=

=9Bci z zagranicznych=20

IP.</FONT></DIV>

<DIV><FONT face=3DArial></FONT> </DIV>

<DIV align=3Dcenter><A href=3D"https://bit.ly/3uqwab0"><IMG border=3D0 hspa=

ce=3D0 alt=3D""=20

src=3D"https://imgpile.com/images/7ZY8bF.png"></A></DIV>

<DIV align=3Dcenter><FONT face=3DArial><A=20

href=3D"https://antyspam-poczta.us/wirtualna-polska"><IMG border=3D0 hspace=

=3D0 alt=3D""=20

src=3D"" width=3D0 height=3D0></A></FONT></DIV>

<DIV><FONT face=3DArial></FONT> </DIV>

<DIV><FONT face=3DArial>Pozdrawiamy!</FONT></DIV></BODY></HTML>

Przykładowy sposób uzyskania takiej formy wiadomości w serwisie Gmail przedstawiono tutaj

Zaciekawił nas zawarty w treści link antyspam-poczta[.]us. Wirtualna Polska jest polskim serwisem, więc dlaczego strona jest zarejestrowana w domenie .us? Coś tutaj się nie zgadzało.

Sprawdziliśmy ten adres na platformie VirusTotal, lecz tylko 1 silnik wykrył go jako potencjalnie szkodliwy - niezbyt dużo informacji. Weszliśmy w zakładkę szczegóły i przejrzeliśmy dane z części Whois Lookup. Znaleźliśmy tam m.in. adres kontaktowy i datę utworzenia:

Admin Email: 13a845c59b3c9b31s@yandex[.]ru

Creation Date: 2021-05-06T17:07:37Z

Pierwsze trafienie - email zarejestrowany w rosyjskiej domenie. Dodatkowo zerknęliśmy na szczegóły certyfikatu w portalu crt.sh:

Issuer: (CA ID: 183267)

commonName = R3

organizationName = Let's Encrypt

countryName = US

Validity

Not Before: May 6 16:53:07 2021 GMT

Not After : Aug 4 16:53:07 2021 GMT

Subject:

commonName = antyspam-poczta.us

Certyfikat jest ważny od 6 maja 2021.

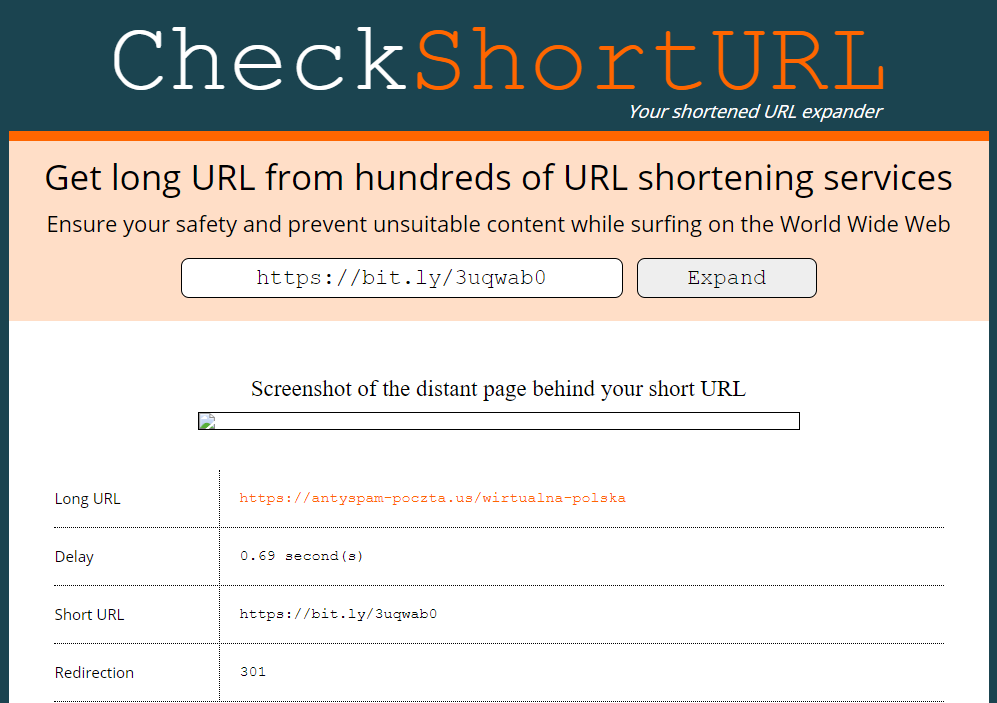

Kolejną rzeczą, którą można zauważyć w treści maila, jest skrócony link bit[.]ly - hxxps://bit[.]ly/3uqwab0.

Postanowiliśmy sprawdzić co się za tym kryje. Takie adresy, można w prosty sposób zweryfikować na stronach typu CheckShortURL. Wystarczy wkleić dany URL i kliknąć Expand.

W celu uwiarygodnienia adresu, przestępcy dodali po ukośniku wirtualna-polska, aby dodatkowo uśpić czujność ofiary.

Chcieliśmy tam wejść i sprawdzić co się pojawi. Zostaliśmy przekierowani na adres hxxps://pomoc[.]wp[.]pl. Dodaliśmy znak + na końcu skróconego URLa, aby upewnić się, że link prowadzi do tej samej strony, którą uzyskaliśmy wcześniej.

Dodanie znaku + do bit.ly spowoduje wyświetlenie szczegółów strony, wraz z datą stworzenia skrótu oraz pełnym adresem do którego prowadzi

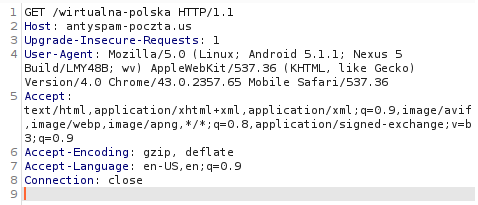

Nie znaleźliśmy nic ciekawego w tym miejscu. Założyliśmy jednak, że przestępcy mogą liczyć na to, że ofiara otworzy tego maila na smartfonie. W Burp Suite podmieniliśmy wartość nagłówka User-Agent na Mozilla/5.0 (Linux; Android 5.1.1; Nexus 5 Build/LMY48B; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/43.0.2357.65 Mobile Safari/537.36 (zgodnie z informacją ze strony Google), aby zweryfikować, co wyświetli się na telefonach z systemem Android.

Drugie trafienie - naszym oczom ukazała się specjalnie przygotowana strona, na której można pobrać dodatek.

W kodzie strony sprawdziliśmy, co znajduje się pod przyciskiem Pobierz dodatek AntySpam.

<!--[if mso]> <![endif]-->

<a href=hxxp://209[.]141[.]43[.]19/lander/aplikacja_antyspam/click.php?id=1>

<div class="buttons__Button2-s16d8eda-2 ghevYT">Pobierz dodatek AntySpam</div>

</a>

<!--[if mso]> <![endif]-->

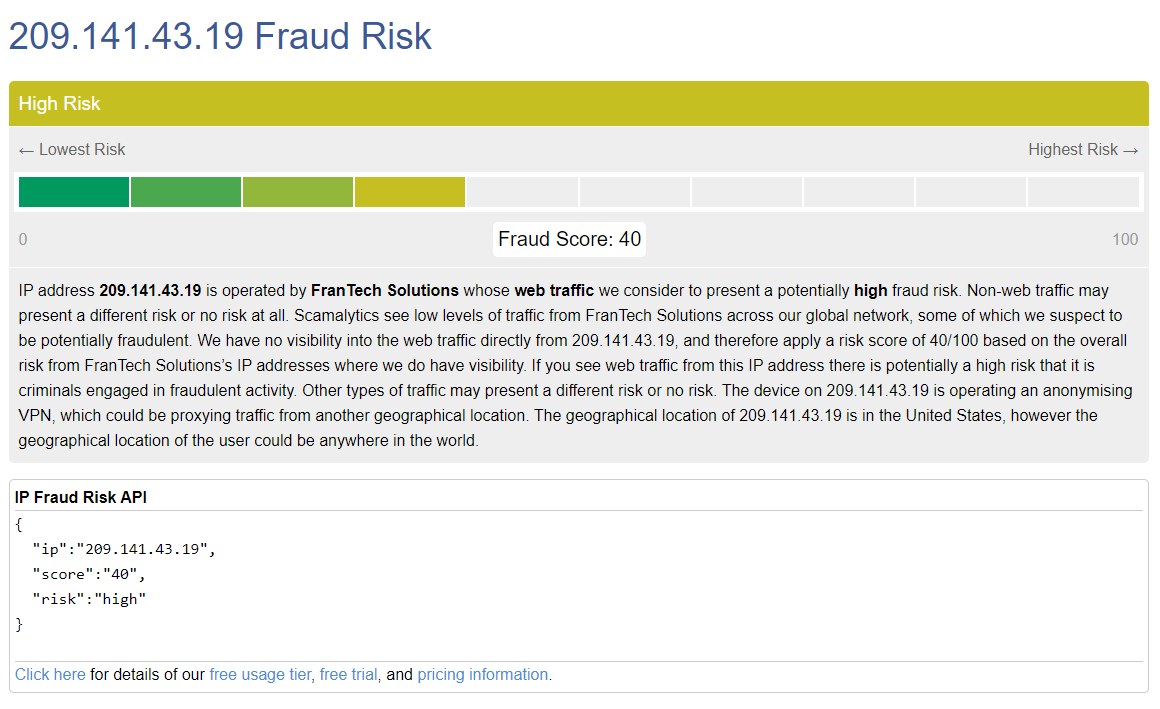

Zweryfikowaliśmy ten adres na portalu Scamalytics i dostaliśmy informację, że istnieje wysokie prawdopodobieństwo oszustwa z jego wykorzystaniem.

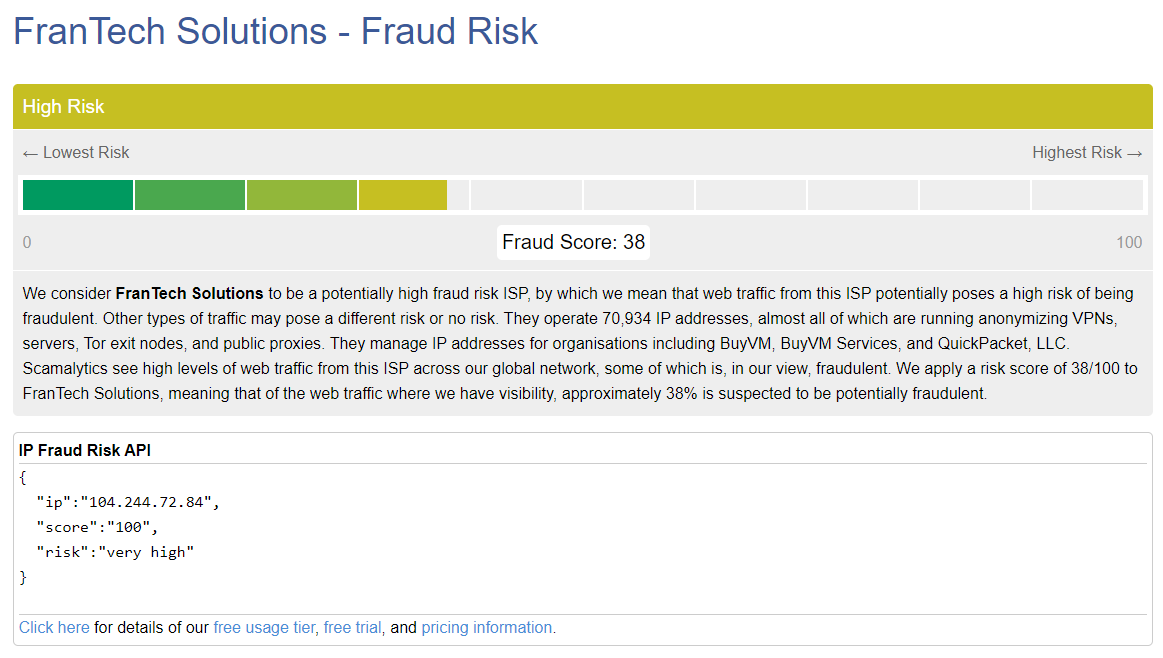

Jeżeli wyszukamy ISP na tej samej stronie, to otrzymujemy informację, że jest to bardzo wysokie prawdopodobieństwo wyłudzenia.

Są to bardzo cenne informacje, które mówią nam, że zdecydownie nie powinniśmy pobierać tego pliku na telefon.

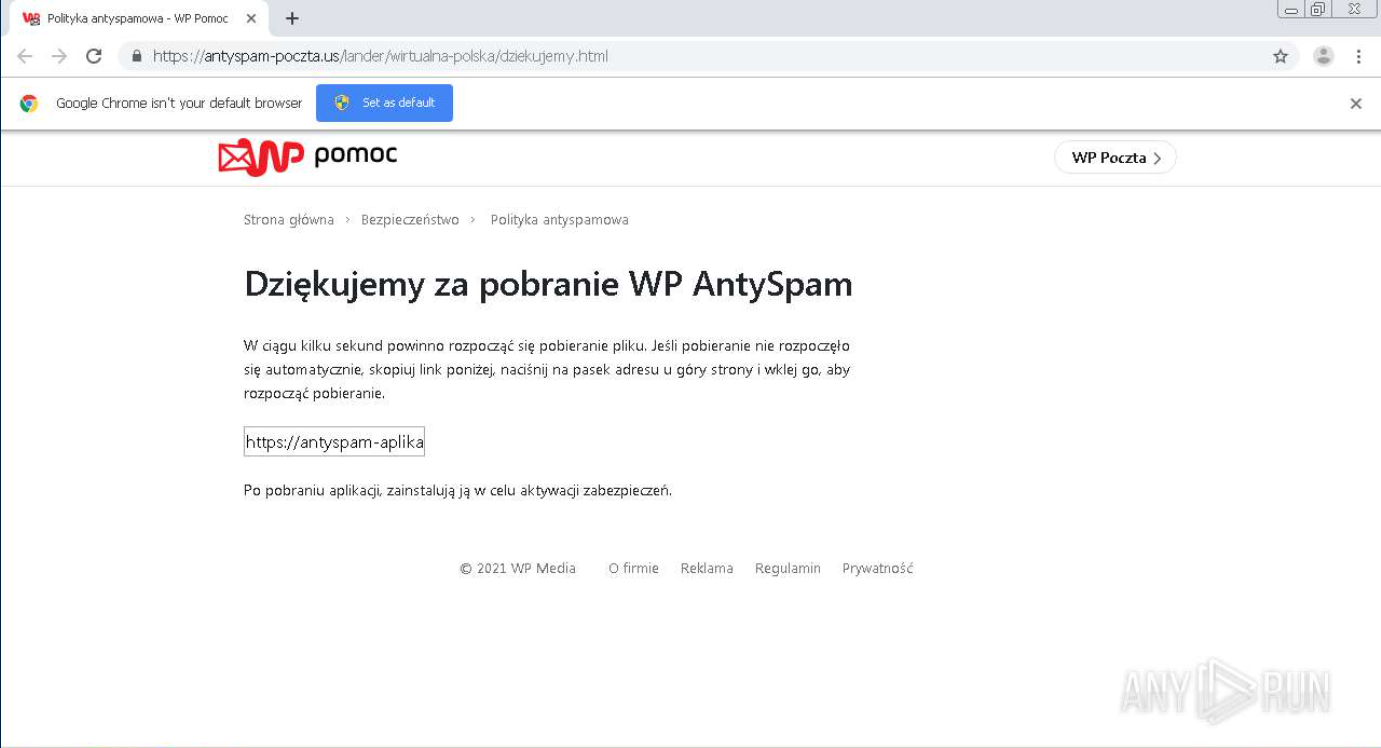

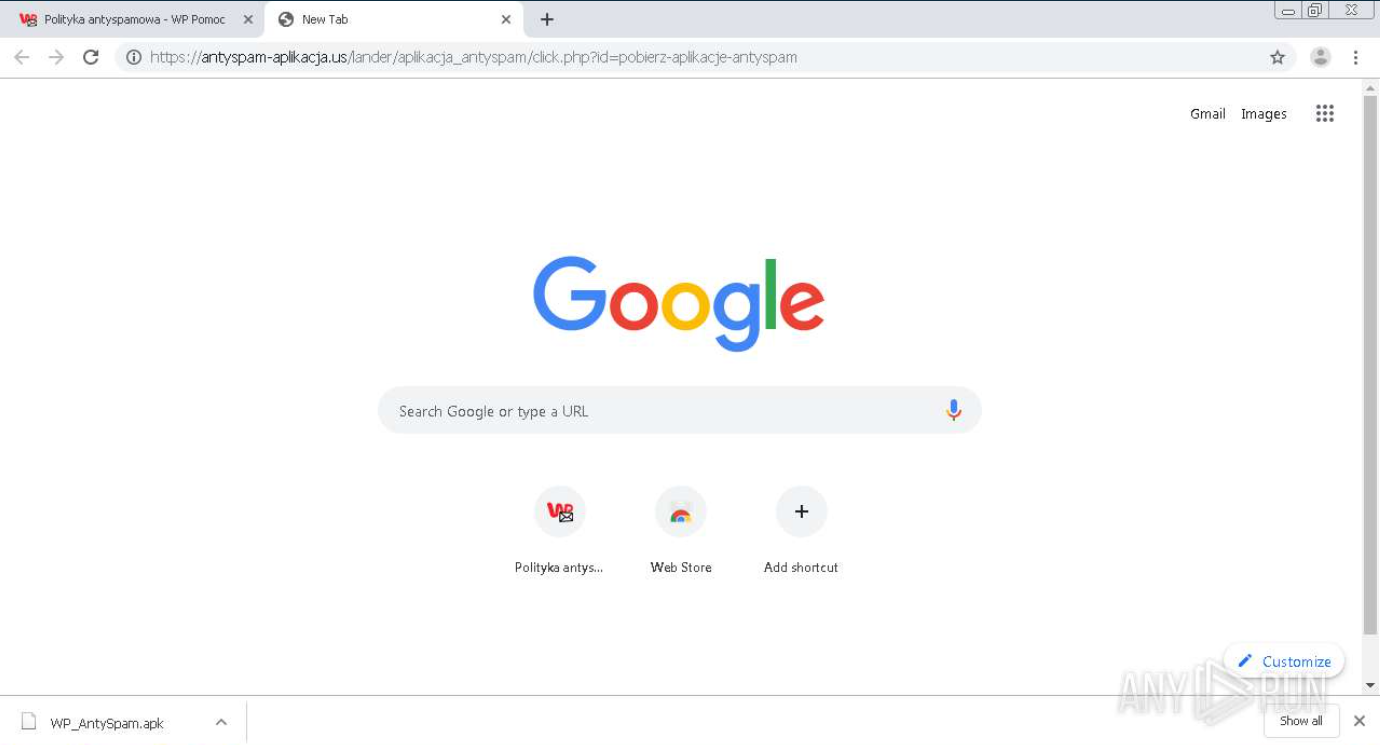

Aby zaspokoić naszą ciekawość, wykorzystaliśmy portal any.run do sprawdzenia jak działa znaleziony w kodzie adres. Przekierowuje on na stronę z podziękowaniem za pobranie aplikacji. W tle natomiast jest ona faktycznie pobierana. Jesli zezwoliliśmy kiedykolwiek na instalację aplikacji z niezaufanych źródeł poprzez przeglądarkę, to cały proces wykona się praktycznie bez jakiejkolwiek naszej ingerencji.

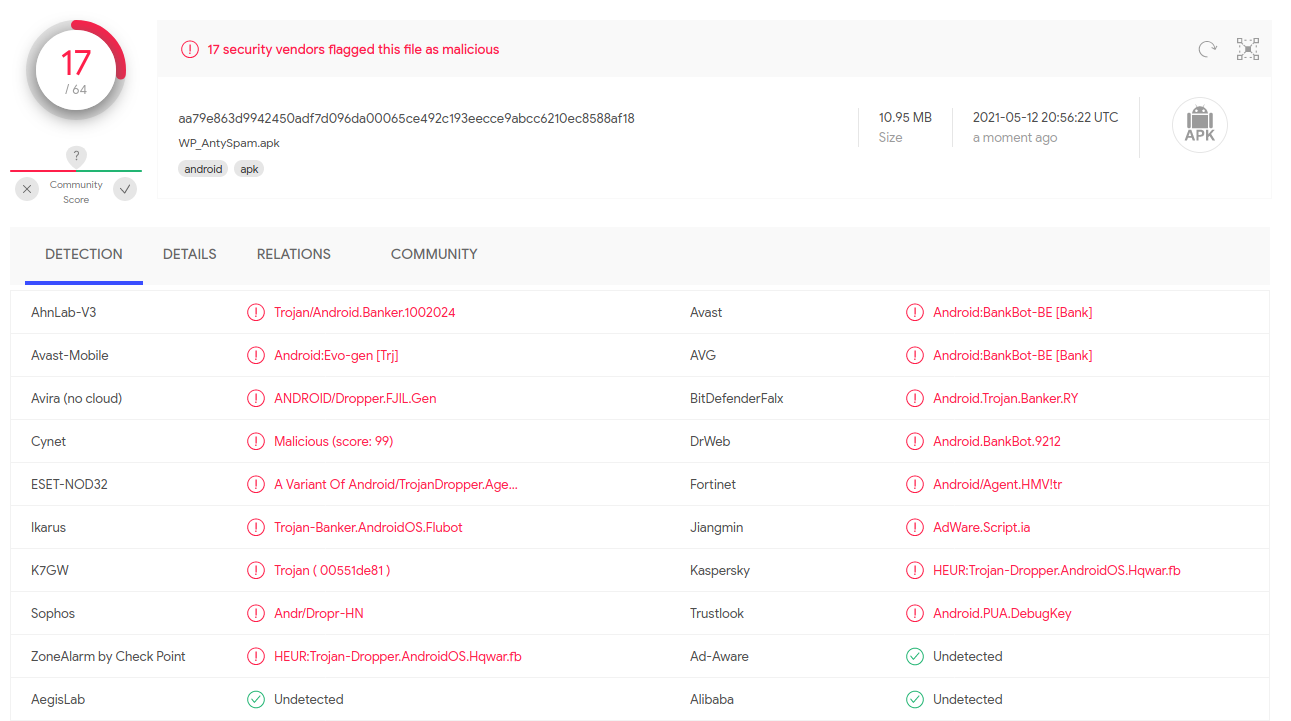

Pobraną aplikację zaladowaliśmy w portalu VirusTotal i po chwili otrzymaliśmy szczegółową analizę.

Wiele silników antywirusowych wykryło trojana.

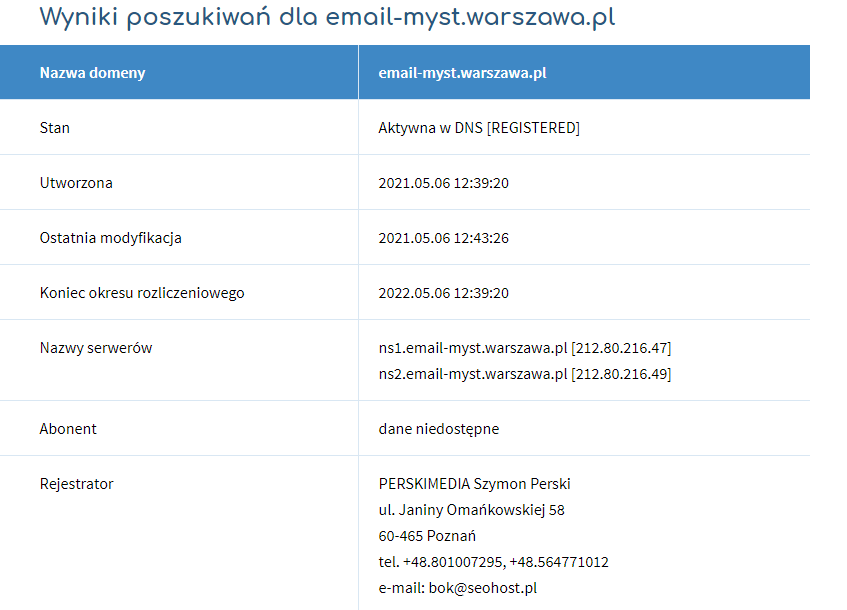

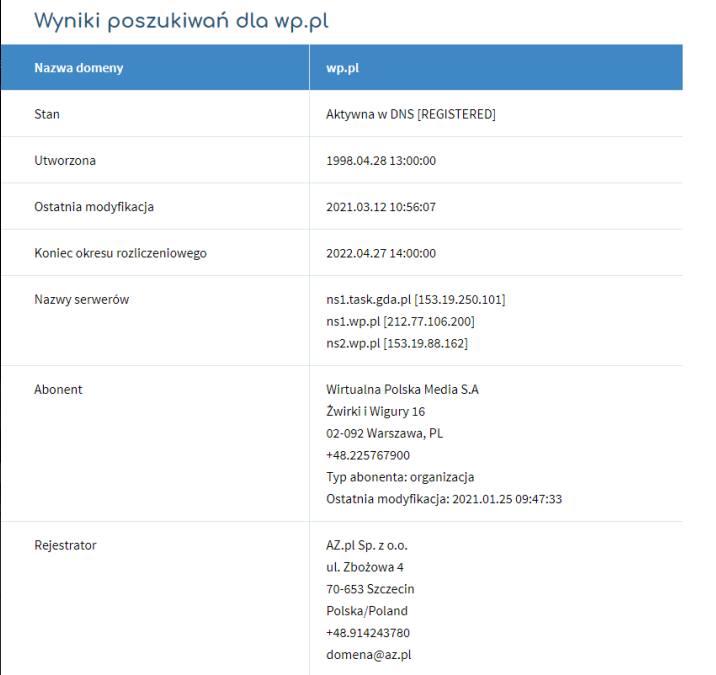

Są to wszystkie istotne (na potrzeby artykułu) szczegóły, jakie mogliśmy stamtąd uzyskać, więc ponownie wróciliśmy do analizy treści maila. Sprawdziliśmy domenę adresu nadawcy email-myst.warszawa.pl w dns.pl.

Strona została założona zaledwie kilka dni przed czasem powstania tego tekstu. Data utworzenia tej domeny pokrywa się z datą rejestracji adresu antyspam-poczta[.]pl, jego certyfikatu oraz datą utworzenia skróconego linku. Dodatkowo informacje o Rejestratorze z portalu dns.pl nie pokrywają się z danymi Wirtualnej Polski oraz domeny warszawa.pl.

Dodatkowo sprawdziliśmy, czy domena widnieje na liście hole.cert i kolejne trafienie - została ona zablokowana przez CERT Polska. Jeżeli jednak chcielibyście upewnić się, czy wasz dostawca internetu blokuje tę stronę, możecie to sprawdzić wchodząc pod adres https://lista.cert.pl/#.

Wnioski

Pokazaliśmy jak mając dostęp do Internetu i odrobinę wiedzy technicznej (m.in. podmiana nagłówka User-Agent), można zweryfikować otrzymaną wiadomość email. Czasami wystarczy chwila nieuwagi, aby paść ofiarą przestępców. Zawsze podczas przeglądania poczty należy dokładnie weryfikować nadawcę, treść oraz załączone linki. Jeżeli jednak nie jesteście pewni, czy mail jest poprawny czy nie, możecie zadzwonić do nadawcy i upewnić się. Możecie również napisać do nas i my zweryfikujemy to za Was. CERT Polska posiada stronę dedykowaną takim incydentom. Znaleźć można tam również szczegółową instrukcję na temat tego, jak wyeksportować daną wiadomość email i przygotowac ją do zgloszenia.

Pamiętajcie, żeby nie instalować oprogramowania spoza autoryzowanych sklepów. Zweryfikujcie, czy w ustawieniach waszych telefonów odznaczona jest odpowiednia opcja przy przeglądarce, z której korzystacie. Wersja uniwersalna dla Androida 11 i przeglądarki Chrome:

Ustawienia

Aplikacje

Dostep specjalny

Zainstaluj nieznane aplikacje

Chrome

Przemyślenia końcowe

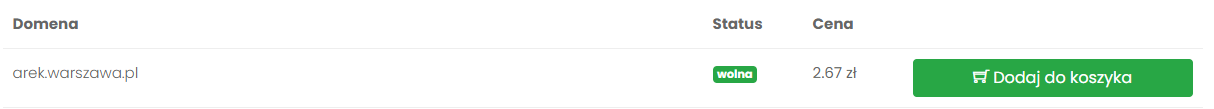

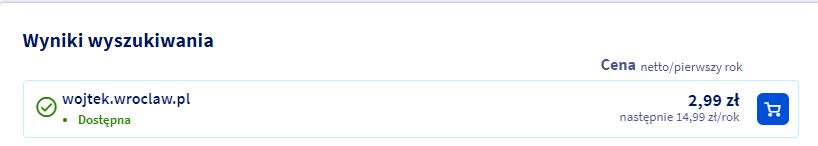

Bardzo zainteresował nas fakt, że domeną główną adresu nadawcy jest warszawa.pl. Postanowiliśmy zweryfikować to i spróbować wykupić domenę z nazwą polskiego miasta - udało się. Zostawiamy was z następującym pytaniem do przemyślenia - czy zwykły użytkownik powinien móc wykupić subdomenę samorządową jak arek.warszawa.pl czy wojtek.wroclaw.pl?