Na pewno każdy z Was spotkał się z sytuacją, w której na pocztę przychodzi dziwny mail od nieznanego nadawcy. Czasem te podejrzane wiadomości są zwykłą reklamą, rozsyłaną masowo przez firmy. Momentami jednak możemy odnieść wrażenie, że otrzymana poczta jest kierowana specjalnie do nas. Zarówno w przypadku maila wyglądającego na kampanię reklamową czy ukierunkowanego bezpośrednio w naszą osobę, możemy natknąć się na niebezpieczny załącznik lub link, który ma na celu np. wyłudzić dane. Taka sytuacja, jak zapewne wszyscy zainteresowani cyberbezpieczeństwem wiedzą, nazywa się atakiem phishingowym (więcej o phishingu można poczytać tutaj).

Scenariusz tego typu używa wielu metod mających na celu wyłudzenie naszych danych, zarówno tych jawnych jak i poufnych. Gdy już damy się nabrać na socjotechnikę, to zazwyczaj w następnej kolejności, albo otwieramy podrobiony panel logowania, skonstruowany tak, by przypominał ten rzeczywistej strony, albo pobieramy na swój komputer złośliwe oprogramowanie, którego zadaniem może być m.in. wykradanie danych. Jak sami widzicie, nieostrożne korzystanie z poczty, może sprowadzić na nas duże niebezpieczeństwo.

Co więc można zrobić, aby zapobiegać takim sytuacjom w tzw. domowych warunkach? Z pomocą przychodzi nam wiele narzędzi, które są w stanie przeanalizować potencjalnie niebezpieczne pliki lub URL, zawarte w mailach. W tym artykule przytoczę klika z nich.

ANY.RUN

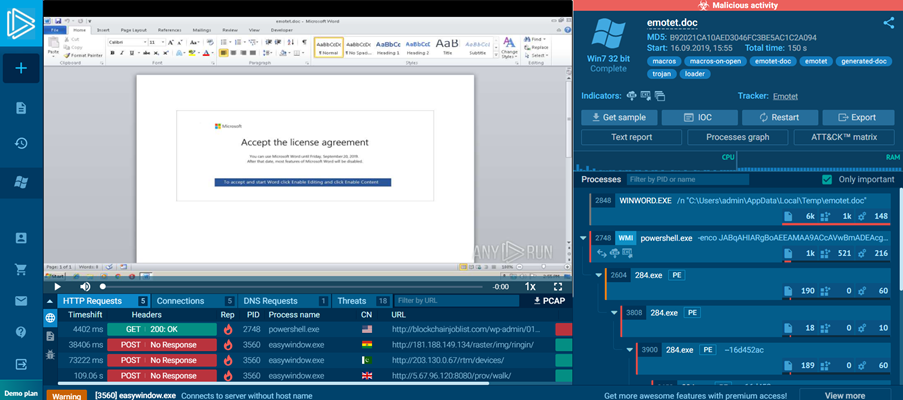

Jeśli chcemy zweryfikować nieznany nam adres URL lub plik, idealnym rozwiązaniem wydaje się być ANY.RUN. Ten serwis udostępnia nam interfejs, dzięki któremu sami możemy przejrzeć potencjalnie niebezpieczną stronę w symulowanym środowisku on-line. Darmowa wersja pozwala na pięciominutową analizę w systemie operacyjnym Windows 7 oraz dla przeglądarek Internet Explorer, Mozilla Firefox, Chrome i Opera (darmowe rozwiązanie nie posiada wszystkich funkcjonalności, ale za to jest ono wystarczające do szybkiej weryfikacji). Jeśli chcemy skorzystać z innego systemu operacyjnego lub chcemy mieć zwiększony czas, musimy skorzystać z płatnej wersji. Należy pamiętać, że można tutaj również zobaczyć na żywo zachowanie pliku przekazanego do analizy.

Dobrym przykładem jest pokazowa analiza niebezpiecznego oprogramowania Emotet, które jest dostarczane poprzez wiadomość email. Zawiera ona adres URL, który zazwyczaj pobiera plik .doc, zawierający niebezpieczne makro, łączące nas z serwerem C&C(Command and Control) poprzez wykonanie komend w PowerShellu. To właśnie na przykładzie Emoteta postaram się zaprezentować wam narzędzia do analizy.

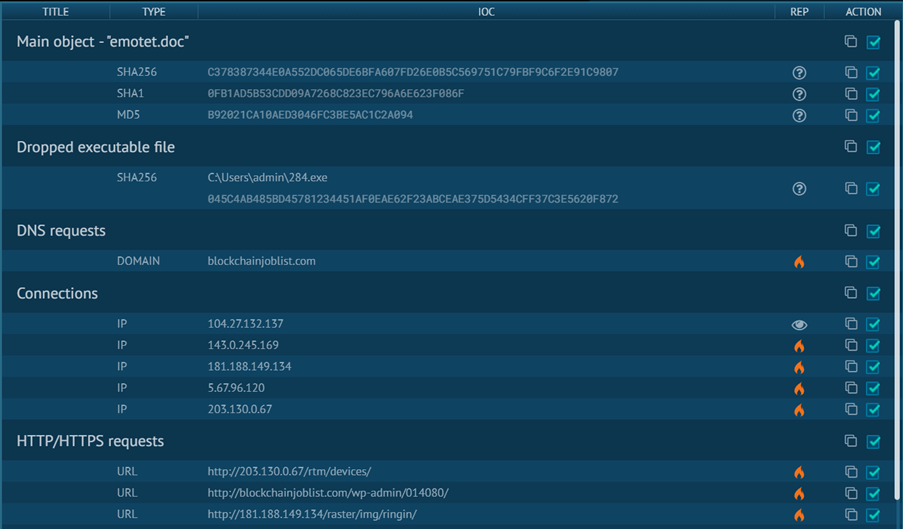

Istotne informacje zawarte są w sekcji IoC, w której dostępne są takie dane jak np.: zapytania DNS, hashe, żądania HTTP/HTTPS czy adresy IP, z jakimi strona/plik się łączy. Pozwala to na głębszą analizę oraz dokładniejsze zrozumienie działania badanego obiektu. Otrzymujemy powiązane IoC (Indicators of Compromise), które można zweryfikować również w innych witrynach. Poniżej widzimy sekcję IoC dla powyższej przeprowadzonej analizy Emotet.

ANY.RUN szczególnie przydaje się w przypadku, gdy posiadamy link, który pobiera z Internetu plik. Możemy wtedy dokonać dogłębnego traege’u, czyli oceny zagrożenia. Spróbujmy więc skorzystać z informacji jakie uzyskaliśmy w sekcji IoC z analizy ANY.RUN. Do dalszej analizy użyjemy innych narzędzi.

VirusTotal

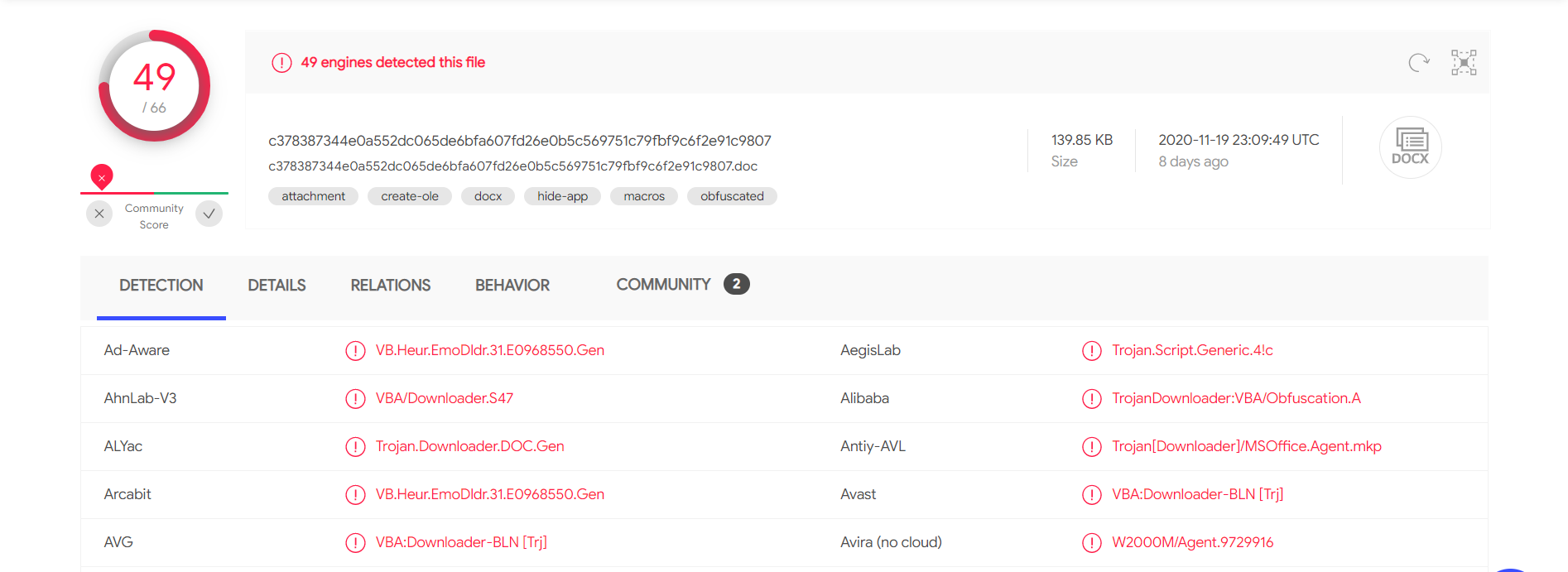

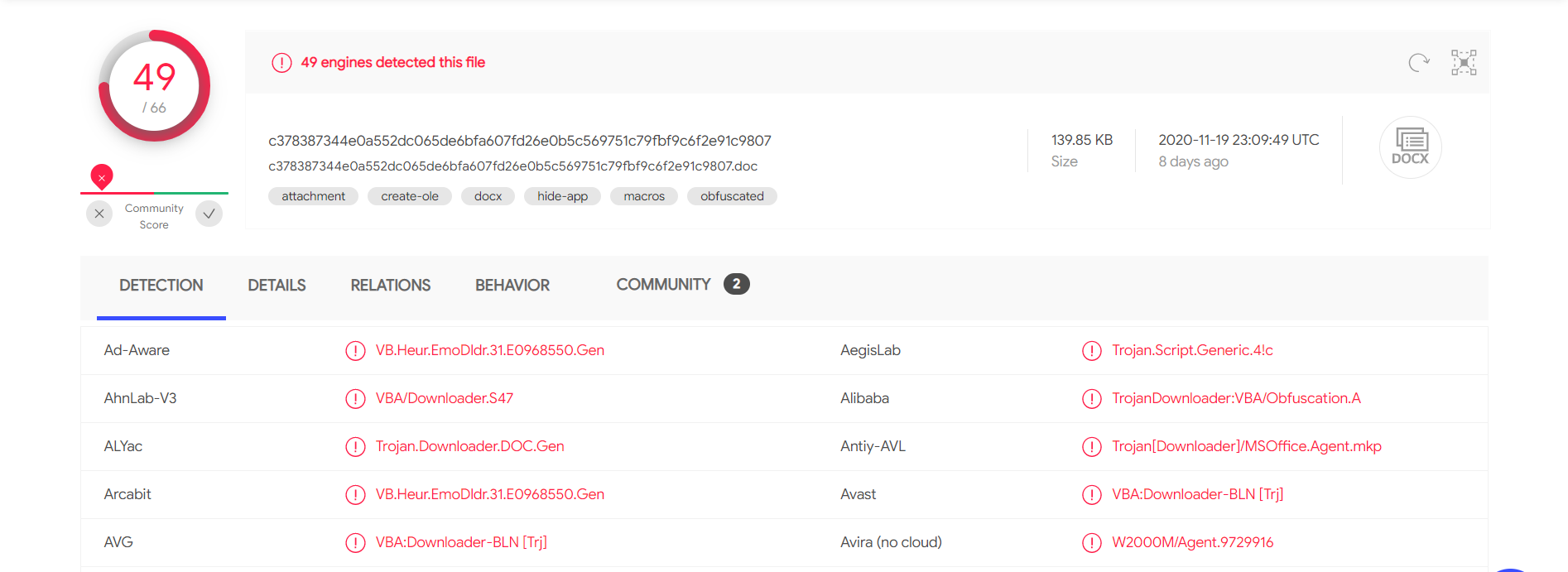

VirusTotal jest znakomitym internetowym skanerem. Posiada on ogromną bazę IoC, która pozwala na zdobycie dużej wiedzy o badanym pliku, linku czy adresie IP. Skorzystajmy z niej i spróbujmy dowiedzieć sie czegoś więcej o analizowanym przypadku. Najpierw sprawdźmy zdobyty hash MD5. Wklejenie go w sekcje SEARCH na VirusTotalu w wyniku da taki oto rezultat:

Wyniki jakie otrzymujemy są zamieszczone w pięciu sekcjach:

Detection, w której możemy dowiedzieć się, które skanery wskazały analizowany przez nas plik jako niebezpieczny,Details, gdzie możemy zdobyć wiele cennych informacji różnego typu, w zależności od tego co analizujemy. Mogą to być np. metadane, certyfikat strony, której adres analizujemy itd.,Relations, która pozwoli nam np. na sprawdzenie z jakimi adresami IP plik próbuje się połączyć,Behavior, wskazująca różne podejrzane działania, wykryte podczas analizy statycznej i dynamicznej,Community, w której znajdują się komentarze na temat badanego obiektu od innych użytkowników. Pozwala to często obrać ścieżkę dalszej analizy, jaką będziemy chcieli przeprowadzić.

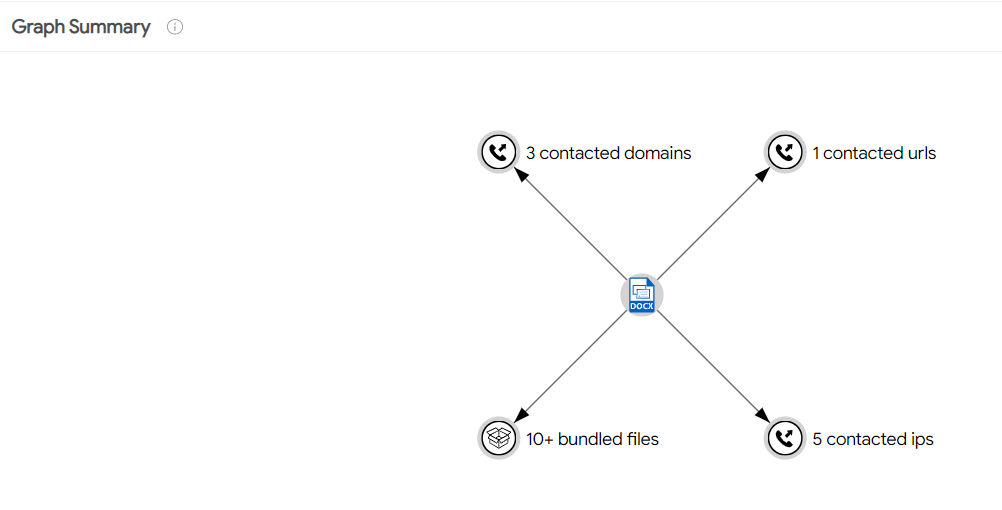

W badanym przez nas przypadku, szczególnie ciekawy jest wynik sekcji Relations, która między innymi w graficzny sposób prezentuje nam ukrytę zachowanie pobranego przez nas pliku .doc:

Funkcje hashujące są niezwykle istotne, gdyż pozwalają one niemal jednoznacznie zidentyfikować dany plik - zmiana pojedynczego znaku w nim, zmieni całkowicie wartość jego skrótu. Należy jednak mieć na uwadze zjawisko nazywane kolizją hashy. Występuje ono, gdy ten sam hash zostaje wygenerowany przez dwa różne pliki (jest to zdarzenie bardzo mało prawdopodobne i zdarza się najczęściej dla hashy MD5).

VirusTotal nie służy jednak tylko do analizy hashy. Pozwala on, tak jak w przypadku ANY.RUN, na analizę adresu URL czy pliku. Niestety w przypadku tego narzędzia nie możemy sami podejrzeć co badany obiekt zawiera, gdyż nie jest udostępniany graficzny interfejs. Co jednak przemawia na korzyść VirusTotal, to to, że jak już wspomniałem posiada on ogromną bazę IoC, w której możemy wyszukiwać takie dane jak domena, adres IP czy właśnie hash. Narzędzie to jest również bardzo intuicyjne i przyjemnę w obsłudze. W czytelny i przejrzysty sposób są udostępniane takie informacje jak np. certyfikat strony w standardzie x509.

Omawiane narzędzie składa się z około 70 różnych skanerów, co pozwala dokładniej określić naturę podejrzanego pliku czy strony. Wyniki przedstawione po jego przeskanowaniu pochodzą z analizy statycznej i dynamicznej. Analiza statyczna głównie opiera się na wydobyciu jak największej liczby informacji o obiekcie z jego metadanych, zaś analiza dynamiczna symuluje zwyczajne środowisko, uruchamia badany plik oraz weryfikuje jego zachowanie w systemie. Dane jakie skanerom uda się uzyskać podczas analizy są później dostępne dla innych użytkowników poprzez zakładkę SEARCH.

VirusTotal zawiera również innego rodzaju narzędzia. W szczególności warto wspomnieć o regułach YARA. Umożliwia tworzenie sygnatur, które pozwalają na późniejsze rozpoznanie podobnego malware. Tworzy się je poprzez wzorce tekstowe lub binarne. Szczególnie przydatne, jeśli naszym celem jest wyszukiwanie nowych i odnotowanych wcześniej próbek danej rodziny złośliwego oprogramowania.

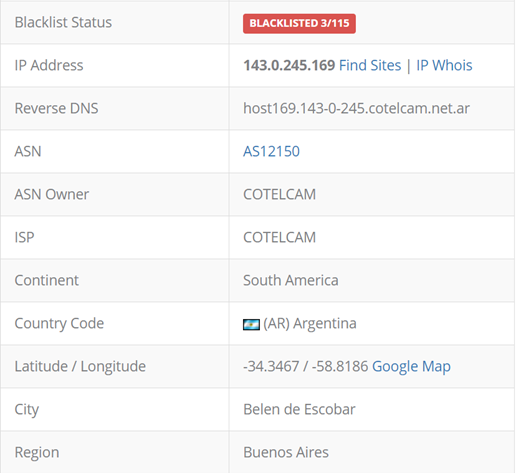

Analiza adresów IP oraz domen

Pójdźmy o krok dalej i spróbujmy się dowiedzieć czegoś więcej o uzyskanych w sekcji IoC adresach IP oraz domenach. W tym celu użyjemy dwóch ogólnodostępnych baz adresów IP, a mianowicie: AbuseIPDB oraz IPVoid. Pierwszy z nich to baza, w której webmasterzy, administratorzy systemów oraz inne zainteresowane osoby zgłaszają adresy IP, powiązane z odnotowanymi na nich potencjalnymi cyberatakami. IPVoid, podobnie jak AbuseIPDB, zawiera bazę adresów IP, powiązanych z naruszeniami bezpieczeństwa, ale także umożliwia wykorzystanie innych funkcji takich jak uzyskanie geolokalizacji, czy reverse DNS lookup. Przykładowy wynik dla wybranego adresu IP w bazie IPVoid widoczny jest poniżej.

Jeśli chcemy dogłębniej przeanalizować domenę, dobrym rozwiązaniem jest VirusTotal. Pozwoli on na uzyskanie takich informacji jak: certyfikat HTTPS, subdomeny, inne powiązane adresy IP itd.

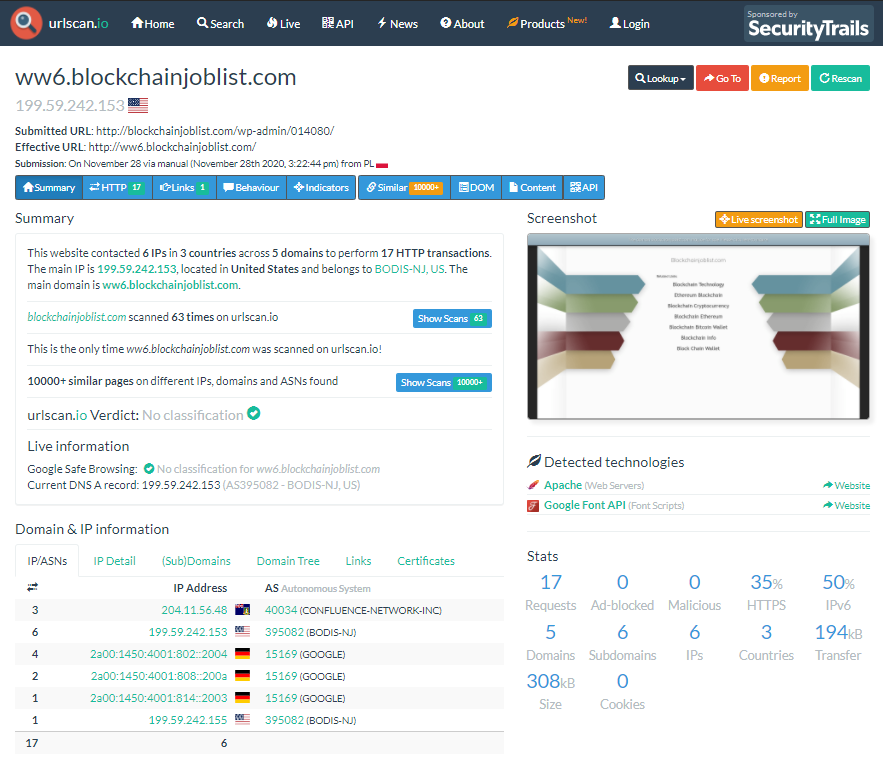

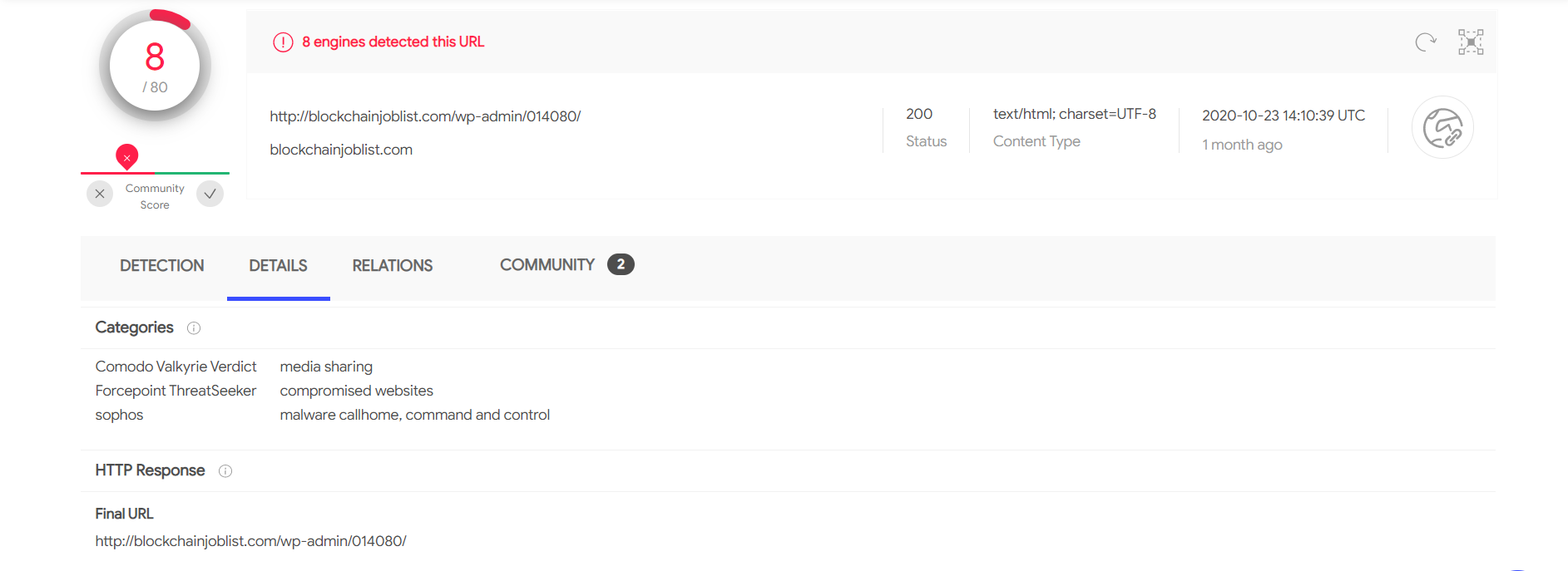

urlscan.io

Kolejnym świetnym narzędziem jest URLscan.io. Jest to dedykowane narzędzie do analizy URL, nie możemy za jego pomocą uzyskać informacji o pliku, jednak idealnie nadaje się do analizy adresu internetowego. Kontynuując przeprowadzaną analizę na podstawie grupy IoC zaczerpniętej z ANY.RUN, przeskanuje jeden z uzyskanych adresów URL. W uzyskanych wynikach będziemy mogli znaleźć dane dotyczące domen oraz adresów IP powiązanych ze stroną, dane statystyczne oraz zrzut ekranu z zawartością strony.

Informacje jakie uzyskaliśmy za pomocą urlscan są znacznie obszerniejsze niż te, które udostępnił na VirusTotal. Przykładowo, nie używając urlscan nie dowiedzielibyśmy się o faktycznym Final URL (Effective URL), który jest rzeczywistym adresem strony, do której doprowadzi nas pierwotny URL (jak pewnie się domyślacie, całkiem cenna informacja)

Nie świadczy to o wyższości jednego narzędzia nad drugim lecz o fakcie iż warto korzystać z jak największej ich ilości, gdy przeprowadzana jest przez nas analiza.

Uwaga

Na koniec bardzo ważna rzecz - pamiętajcie, że posiadając podstawową wersje konta na VirusTotal i ANY.RUN wszystkie zamieszczone pliki/URL, wraz z analizą, będą publicznie dostępne dla każdego, korzystającego z tych serwisów. Jeśli nie jesteście pewni, czy plik nie zawiera danych wrażliwych, które nie powinny być upublicznione, nie wykorzystujcie wyżej wymienionych narzędzi.